Природа современных цифровых коммуникаций такова, что мы редко взаимодействуем с адресатами напрямую. Может показаться, что вы и ваши собеседники обмениваетесь сообщениями приватно, однако в действительности сообщения передаются через центральный сервер и могут на нем храниться.

Конечно, вы не хотели бы, чтобы ваши сообщения читал сервер, ответственный за их передачу между вами и получателем. Тогда решением для вас может стать сквозное шифрование (или E2EE).

Сквозное шифрование – это такой метод шифрования сообщений между получателем и отправителем, при котором расшифровать данные могут только они. Оно ведет свою историю с 90-х годов, когда Фил Циммерман представил программу Pretty Good Privacy (более известную как PGP).

Прежде чем рассказать, зачем вам может понадобиться E2EE и как оно работает, давайте посмотрим, как передаются незашифрованные сообщения.

Что такое сквозное шифрование?

Сквозное шифрование (E2EE) — это метод защищенной связи, который предотвращает доступ третьих лиц к данным во время их передачи от одной конечной системы или устройства к другому.

В E2EE данные зашифрованы в системе или устройстве отправителя, и только предполагаемый получатель может их расшифровать. По пути к месту назначения сообщение не может быть прочитано или подделано провайдером интернет-услуг (ISP), поставщиком услуг приложения , хакером или любым другим субъектом или службой.

Многие популярные поставщики услуг обмена сообщениями используют сквозное шифрование, включая Facebook, WhatsApp и Zoom. Эти поставщики столкнулись с разногласиями по поводу решения о внедрении E2EE . Эта технология усложняет провайдерам обмен информацией о пользователях из своих сервисов с властями и потенциально предоставляет личные сообщения людям, участвующим в незаконной деятельности.

Как работает сквозное шифрование?

Криптографические ключи, используемые для шифрования и дешифрования сообщений, хранятся на конечных точках. В этом подходе используется шифрование с открытым ключом.

Открытый ключ, или асимметричное, шифрование использует открытый ключ, которым можно поделиться с другими, и закрытый ключ. После предоставления доступа другие пользователи могут использовать открытый ключ для шифрования сообщения и отправки его владельцу открытого ключа. Сообщение можно расшифровать только с помощью соответствующего закрытого ключа, также называемого ключом дешифрования .

В онлайн-коммуникациях почти всегда есть посредник, передающий сообщения между двумя сторонами, участвующими в обмене. Этим посредником обычно является сервер, принадлежащий интернет-провайдеру, телекоммуникационной компании или множеству других организаций. Инфраструктура открытых ключей, которую использует E2EE, гарантирует, что посредники не смогут перехватить отправляемые сообщения.

Метод обеспечения того, чтобы открытый ключ был законным ключом, созданным предполагаемым получателем, состоит в том, чтобы встроить открытый ключ в сертификат, который был подписан цифровой подписью признанным центром сертификации ( CA ). Поскольку открытый ключ CA широко распространен и известен, на его достоверность можно рассчитывать; сертификат, подписанный этим открытым ключом, может считаться подлинным. Поскольку сертификат связывает имя получателя и открытый ключ, ЦС, вероятно, не будет подписывать сертификат, связанный с другим открытым ключом с тем же именем.

Чем E2EE отличается от других типов шифрования?

Что делает сквозное шифрование уникальным по сравнению с другими системами шифрования, так это то, что только конечные точки — отправитель и получатель — способны расшифровать и прочитать сообщение. Шифрование с симметричным ключом , которое также известно как шифрование с одним или секретным ключом , также обеспечивает непрерывный уровень шифрования от отправителя к получателю, но для шифрования сообщений используется только один ключ.

Ключ, используемый в одноключевом шифровании, может быть паролем, кодом или строкой случайно сгенерированных чисел и отправляется получателю сообщения, позволяя им расшифровать сообщение. Это может быть сложно и сделать сообщение тарабарщиной для посредников, передающих его от отправителя к получателю. Однако сообщение может быть перехвачено, расшифровано и прочитано, независимо от того, насколько сильно один ключ изменит его, если посредник получит ключ. E2EE с его двумя ключами не дает посредникам получить доступ к ключу и расшифровать сообщение.

Еще одна стандартная стратегия шифрования — это шифрование при передаче. В этой стратегии сообщения шифруются отправителем, намеренно дешифруются в промежуточной точке — стороннем сервере, принадлежащем поставщику службы обмена сообщениями, — а затем повторно шифруются и отправляются получателю. Сообщение не читается при передаче и может использовать двухключевое шифрование, но не использует сквозное шифрование, потому что сообщение было расшифровано до того, как достигло своего конечного получателя.

Шифрование при передаче, как и E2EE, предохраняет сообщения от перехвата в пути, но оно создает потенциальные уязвимости в той средней точке, где они расшифровываются. Безопасность транспортного уровня протокол шифрования является примером шифрования в пути.

В чем уникальность сквозного шифрования по сравнению с другими типами шифрования?

Многие службы обмена сообщениями предлагают зашифрованную связь без настоящего сквозного шифрования. Сообщение шифруется при передаче от отправителя к серверу службы и от сервера к получателю, но когда оно достигает сервера, оно ненадолго расшифровывается перед повторным шифрованием. (Это относится к общему протоколу шифрования TLS — подробнее см. Ниже.)

Представьте себе почтовую службу, которая, приняв чье-то письмо для доставки, открывала конверт и переводила письмо в новый конверт, прежде чем доставить его получателю. Содержание письма могло быть раскрыто сотрудникам почтовой службы.

Служба может обещать, что она не будет читать сообщение в его расшифрованном виде — точно так же, как почтовая служба в приведенном выше примере может обещать, что ее сотрудники никогда не будут читать письма, пока они переносятся в их новый конверт. Но кто-то, отправляющий сообщение, все равно должен верить, что служба обмена сообщениями сдержит свое обещание.

E2EE является «сквозным», потому что никто в середине не может расшифровать сообщение. Пользователи не должны быть уверены, что служба, которую они используют, не будет читать их сообщения: служба не может это сделать. Представьте, что вместо того, чтобы отправить письмо в конверте, кто-то отправил его в запертом ящике, ключ от которого был только у них. Теперь было бы физически невозможно прочитать письмо кому-либо, кроме его предполагаемого получателя. Так работает E2EE.

Как работает шифрование?

Шифрование работает путем изменения данных, так что только тот, кто обладает определенной частью знаний, известной как ключ, может интерпретировать данные. Предположим, Алиса отправляет Бобу сообщение, но Чак крадет сообщение по пути к Бобу. Если Алиса зашифровала сообщение с помощью ключа, который есть у нее и Боба, Чак не сможет его прочитать, и сообщение Алисы останется безопасным. Если вместо этого сообщение достигает Боба, Боб может расшифровать сообщение, используя ключ, которым он обладает, и он может его прочитать.

Ключи могут принимать разные формы в разных контекстах. В приведенном выше примере ключ может быть таким же простым, как набор инструкций для расшифровки сообщения Алисы. При обмене данными через Интернет ключ — это последовательность битов, которая играет роль в сложных математических уравнениях, используемых для скремблирования и расшифровки данных.

С E2EE ключ, который может шифровать и расшифровывать сообщения, остается сохраненным на устройстве пользователя. Если Алиса и Боб используют приложение для обмена сообщениями E2EE, приложение сохраняет ключ на телефоне Алисы и ключ на телефоне Боба. Телефон Алисы шифрует ее сообщение с помощью ключа, а затем передает зашифрованное сообщение на телефон Боба. Телефон Боба автоматически применяет ключ и расшифровывает сообщение, позволяя Бобу прочитать его.

Сквозное шифрование используется, когда необходима безопасность данных, в том числе в сфере финансов, здравоохранения и связи. Он часто используется, чтобы помочь компаниям соблюдать правила и законы о конфиденциальности и безопасности данных.

Например, поставщик системы электронных торговых точек (POS) должен включить E2EE в свое предложение для защиты конфиденциальной информации, такой как данные кредитной карты клиента. Включение E2EE также поможет розничному продавцу соответствовать стандарту безопасности данных индустрии платежных карт ( PCI DSS ), который требует, чтобы номера карт, данные магнитных полос и коды безопасности не хранились на клиентских устройствах.

От чего защищает сквозное шифрование?

E2EE защищает от следующих двух угроз:

- Любопытные глаза. E2EE не позволяет никому, кроме отправителя и предполагаемого получателя, читать информацию о сообщении в пути, потому что только отправитель и получатель имеют ключи для расшифровки сообщения. Хотя сообщение может быть видно промежуточному серверу, который помогает перемещать сообщение, оно не будет читаемым.

- Фальсификация. E2EE также защищает от подделки зашифрованных сообщений. Невозможно предсказуемо изменить зашифрованное таким образом сообщение, поэтому любые попытки изменения будут очевидны.

От чего не защищает сквозное шифрование?

Хотя обмен ключами E2EE считается неразрывным с использованием известных алгоритмов и имеющихся вычислительных мощностей, существует несколько выявленных потенциальных слабых мест схемы шифрования, включая следующие три:

- Метаданные. Хотя E2EE защищает информацию внутри сообщения, он не скрывает информацию о сообщении, например дату и время его отправки или участников обмена. Эти метаданные могут дать злоумышленникам, интересующимся зашифрованной информацией, подсказки относительно того, где они могут перехватить информацию после того, как она будет незашифрована.

- Взломанные конечные точки. Если одна из конечных точек была скомпрометирована, злоумышленник может увидеть сообщение до того, как оно будет зашифровано или после того, как оно будет расшифровано. Злоумышленники также могут получить ключи от скомпрометированных конечных точек и выполнить атаку типа « злоумышленник в середине» с помощью украденного открытого ключа.

- Уязвимые посредники. Иногда провайдеры заявляют, что предлагают сквозное шифрование, когда то, что они действительно предлагают, ближе к шифрованию при передаче. Данные могут храниться на промежуточном сервере, где к ним можно получить доступ.

В чем разница между E2EE и TLS?

Transport Layer Security (TLS) — это протокол шифрования, который, как и E2EE, использует шифрование с открытым ключом и гарантирует, что никакие посредники не могут читать сообщения.

Однако TLS реализуется между пользователем и сервером, а не между двумя пользователями. Это обеспечивает безопасность передачи данных на сервер и с сервера, но данные на самом сервере находятся в расшифрованном виде. Это часто необходимо — например, если пользователь использует веб-приложение, серверу необходим доступ к его данным, чтобы приложение работало. Однако с точки зрения конфиденциальности это подходит не во всех ситуациях. Например, если пользователи хотят отправлять друг другу сообщения, они могут не захотеть, чтобы поставщик услуг мог видеть их сообщения.

Как работает обмен ключами в протоколе Диффи-Хеллмана?

Идея обмена ключами Диффи-Хеллмана была предложена криптографами Уитфилдом Диффи, Мартином Хеллманом и Ральфом Мерклом. Это ставший революционным криптографический протокол, по которому стороны могут генерировать общий секретный ключ в открытой уязвимой среде.

Другими словами, генерация ключа может происходить на небезопасных ресурсах (даже при возможном прослушивании канала) без ущерба для последующих сообщений. В век информации это особенно ценно, поскольку сторонам не нужно физически обмениваться ключами для связи.

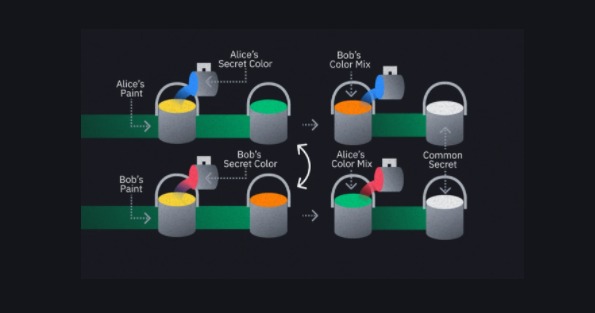

Сам обмен заключается в использовании случайных больших чисел и криптографической магии. Мы не будем вдаваться в подробности. Вместо этого воспользуемся популярной аналогией с красками. Предположим, что Алиса и Боб находятся в разных гостиничных номерах на противоположных концах коридора и хотят использовать вместе краску определенного цвета. Они не хотят, чтобы кто-то еще знал, какую именно.

К сожалению, этаж находится под наблюдением шпионов. Предположим, что Алиса и Боб не могут входить в комнаты друг друга, поэтому могут взаимодействовать только в коридоре. В коридоре они могут выбрать общую краску, например, желтую. Затем они берут банку с желтой краской, отливают себе часть и возвращаются в комнаты.

В своих комнатах им нужно подмешать в желтую краску секретный цвет – такой, о котором никто не знает. Алиса использует синий, а Боб – красный. Важно, что шпионам эти секретные цвета неизвестны. Теперь Алиса и Боб выходят из комнат со своими сине-желтыми и красно-желтыми смесями – результат смешивания известен шпионам.

Алиса и Боб меняются смесями в открытую. Неважно, что шпионы это видят – они не могут определить точный оттенок добавленных цветов. Помните, что это всего лишь аналогия – настоящая математика, лежащая в основе этой системы, делает еще труднее подбор секретного “цвета”.

Алиса берет смесь Боба, Боб берет смесь Алисы, и они снова возвращаются в комнаты. Теперь они еще раз подмешивают свои секретные цвета.

- Алиса смешивает свою секретную синюю краску с красно-желтой смесью Боба, получая красно-желто-синий цвет

- Боб смешивает свою секретную красную краску с сине-желтой смесью Алисы, получая сине-желто-красный цвет

В обеих комбинациях одинаковые цвета, поэтому они выглядят одинаково. Алиса и Боб успешно получили уникальный цвет, неизвестный шпионам.

Как передаются незашифрованные сообщения?

Давайте рассмотрим то, как устроена обычная платформа обмена сообщениями для смартфонов. Вы устанавливаете приложение и создаете аккаунт, который позволяет вам общаться с другими пользователями, которые сделали то же самое. Вы пишете текст и вводите никнейм получателя, а затем отправляете сообщение на центральный сервер. Сервер видит, кому вы адресовали сообщение, и пересылает его адресату.

Взаимодействие пользователей А и В. Чтобы обмениваться сообщениями друг с другом, они должны передавать данные через сервер (S).

Скорее всего, вы знакомы с моделью “клиент-сервер”. Клиент (ваш телефон) обладает ограниченной функциональностью – основные вычисления производятся на сервере. Это также значит, что сервер является посредником между вами и получателем.

Заключение

В дополнение к замечаниям выше стоит сказать, что растет количество свободно распространяемых инструментов для сквозного ширования. В комплекте с операционными системами iOS и Android идут соответственно Apple iMessage и Google Duo, при этом появляется все больше программного обеспечения, ориентированного на конфиденциальность и безопасность.